Настройка IPsec Policy-Based VPN на Edge Gateway

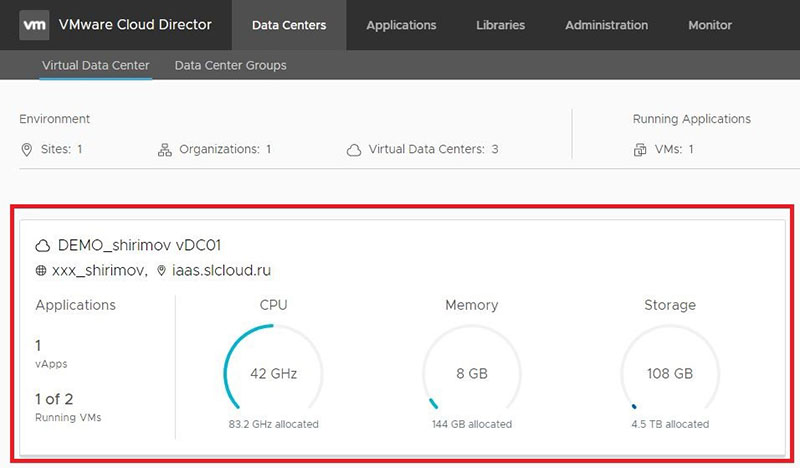

Откройте консоль управления vCloud Director. Войдите в систему под администратором организации. В разделе Datacenters выберите нужный виртуальный дата-центр и кликните на него.

Во вкладке Edges выберите нужный Edge и кликните на него. После этого нажмите Services, чтобы приступить к настройке.

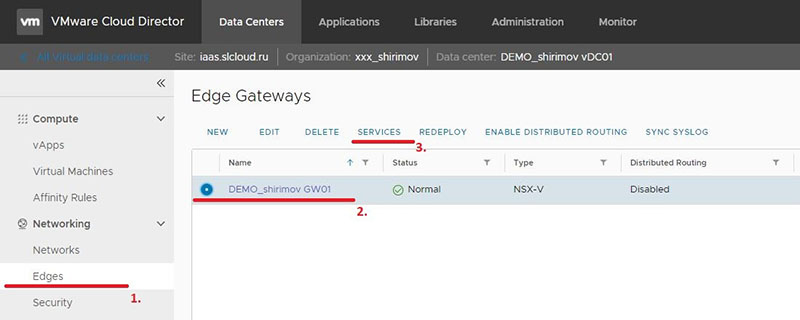

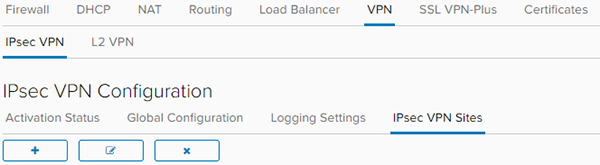

В открывшемся окне перейдите на вкладку VPN, а в ней на IPsec VPN. Откроется окно настроек IPsec VPN Configuration. Во вкладке Activation Status включите опцию IPsec VPN Service Status.

Далее для добавления нового VPN тоннеля перейдите на вкладку IPsec VPN Sites и нажмите ![]()

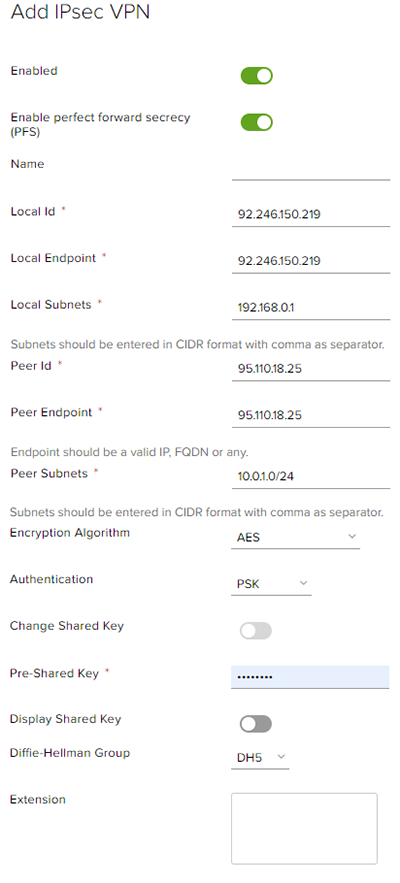

Откроется новое окно:

Укажите название тоннеля в поле Name.

Выберите использование функции PFS если вторая точка IPsec тоннеля её поддерживает. По умолчанию большинство устройств данную функцию используют.

В поле Local ID и Local Endpoint укажите IP адрес внешнего интерфейса Edge Gateway.

Примечание: В некоторых случаях Edge сервер может быть подключен к Интернет не напрямую, а находиться за NAT устройством, которое осуществляет проброс необходимых портов для организации VPN. В любом случае, в данном поле указывается IP адрес внешнего интерфейса Edge сервера, неважно, из публичного или из частного диапазона.

В списке Local Subnets выберите локальную сеть, подключенную к серверу Edge, для которой требуется организовать VPN туннель.

В поле Peer ID и Peer Endpoint укажите IP адрес внешнего интерфейса второй точки IPsec тоннеля.

Примечание: В некоторых случаях сервер IPsec может быть подключен к Интернет не напрямую, а находиться за NAT устройством, которое осуществляет проброс необходимых портов для организации VPN. В любом случае, в данном поле указывается IP адрес внешнего интерфейса Windows сервера, неважно, из публичного или из частного диапазона.

В поле Peer Subnets укажите в формате CIDR (например, 10.0.1.0/24) удаленную сеть, до которой требуется организовать VPN туннель.

Если сервер Edge подключен к нескольким внешним (External) сетям, то в списке Local Endpoint выберите внешнюю сеть, через которую Edge будет подключаться к удаленному IPsec серверу.

В списке Encryption protocol выберите протокол шифрования. Edge сервер поддерживает протоколы шифрования AES-256 (256 бит), AES (128 бит), использование протокола 3DES не рекомендуется.

Заполните поле Pre-Shared key. Скопируйте общий ключ, т.к. он потребуется при настройке VPN тоннеля на удаленной точке.

Выберите diffie hellman group в соответствии с тем, который поддерживает вторая точка IPsec тоннеля.

Нажмите  для создания VPN туннеля.

для создания VPN туннеля.

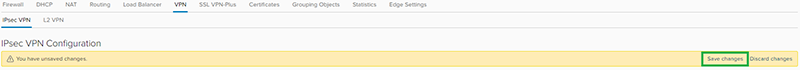

Если все было сделано правильно, то на вкладке VPN появится новый туннель.

После чего сохраните внесенные изменения нажав кнопку Save Changes.

Не забудьте настроить брандмауэр Edge Gateway на вкладке Firewall. Для тестовых целей вы можете разрешить весь входящий и исходящий трафик установив значения Any-Any-Any-Accept для правила default rule for ingress traffic на вкладке Firewall.

На этом настройки со стороны Edge сервера закончены.

Рекомендации и ограничения для Москвы:

Phase 1 Mode: IKE with pre-shared Key (32-128 symbols)

Phase 1 DH Group: Group 14

Phase 1 Encryption: AES/AES-256

Phase 1 Authentication: SHA1

Phase 1 SA Life: 28800

Phase 2 DH Group: Group 14

Phase 2 Encryption: AES/AES-256

Phase 2 Authentication: SHA1

Phase 2 SA Life: 3600

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку